LAN monitoren

Met een sniffer is het eveneens mogelijk om het verkeer binnen een LAN te monitoren. Op deze wijze kunnen we bijvoorbeeld in applicaties zoals Wireshark een filter instellen om te achterhalen of er iemand op het LAN-netwerk het spel “World of Warcraft” aan het spelen is. Dit spel maakt gebruik van een specifieke poort, namelijk 3724. Dus wanneer we het netwerkverkeer van talloze computers observeren, kunnen we deze filteren op de eerder genoemde poort (3724) om vast te stellen of er daadwerkelijk iemand aan het spelen is.

Filter:

tcp.srcport == 3724

Binnen een LAN zijn er twee belangrijke aspecten om rekening mee te houden bij het uitvoeren van sniffing:

- De fysieke locatie van de sniffer binnen de LAN

- De status van de netwerkkaart

Locatie van de sniffer

Om verkeer binnen een LAN te onderscheppen, is de positionering van de sniffer van cruciaal belang. In een LAN-omgeving waar hubs worden gebruikt, is de fysieke locatie minder kritisch. Bij het gebruik van een hub worden netwerkpakketjes namelijk naar alle poorten van de hub verzonden, afkomstig van elk computersysteem. Dit betekent dat elk werkstation alle pakketjes van alle andere werkstations ontvangt.

Daarentegen gedraagt een switch zich anders dan een hub. Een switch stuurt datapakketjes uitsluitend naar de poort waarop het bestemmingscomputersysteem is aangesloten. Hierdoor is de positionering van de sniffer van groot belang. In deze situatie is het wenselijk om de sniffer op een locatie te plaatsen waar al het internetverkeer samenkomt, bijvoorbeeld tussen het netwerk en de firewall of router. Door dit te doen, kunnen we al het inkomende en uitgaande netwerkverkeer onderscheppen en vervolgens analyseren op basis van het type verkeer.

De status van de netwerkkaart

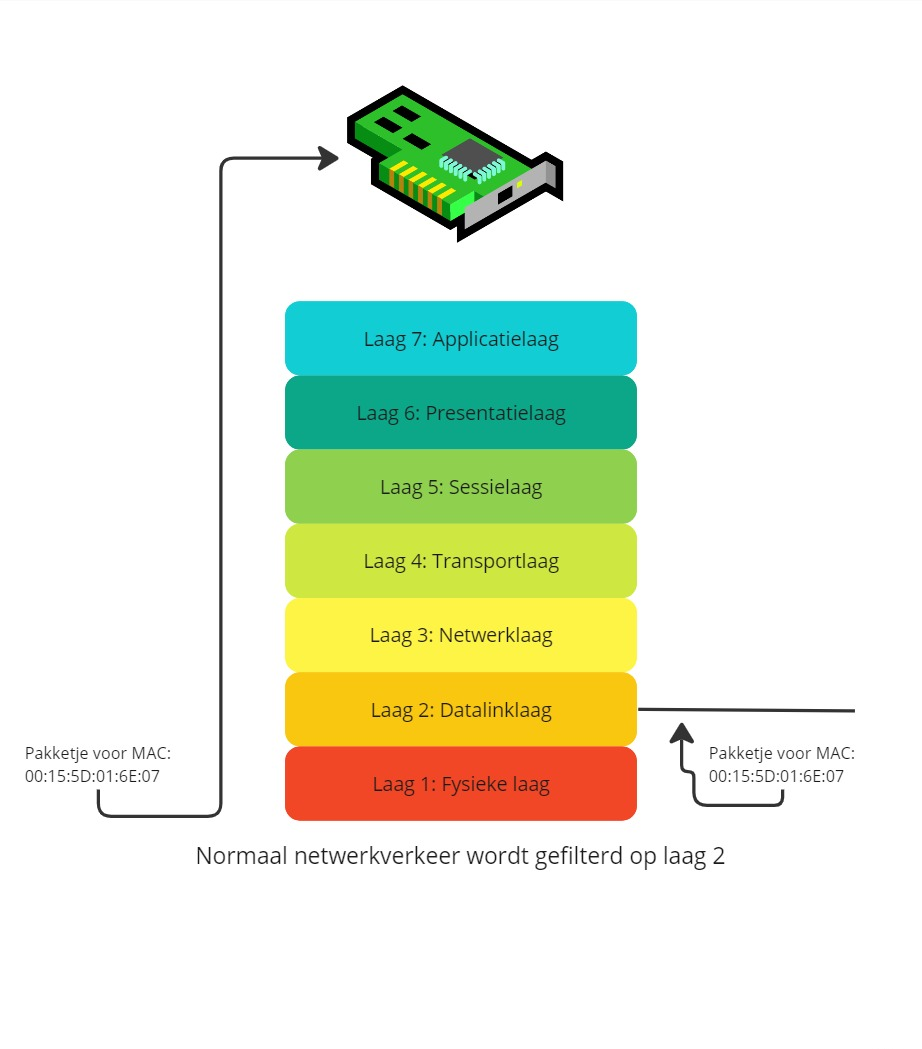

Een normaal geconfigureerde netwerkkaart zorgt ervoor dat binnenkomende pakketjes door verschillende lagen gaan voordat ze uiteindelijk de zevende laag bereiken en door de processor worden verwerkt. Wanneer een pakketje echter bedoeld is voor een ander computersysteem, draagt het een afwijkend MAC-adres als bestemming. Als een computer een pakketje met een ander MAC-adres ontvangt, weigert deze het pakketje en negeert het (het computersysteem “verwerpt” het pakketje). Bij sniffen zien we dus alleen de pakketjes die voor onze eigen computer bedoeld zijn of die we zelf versturen.

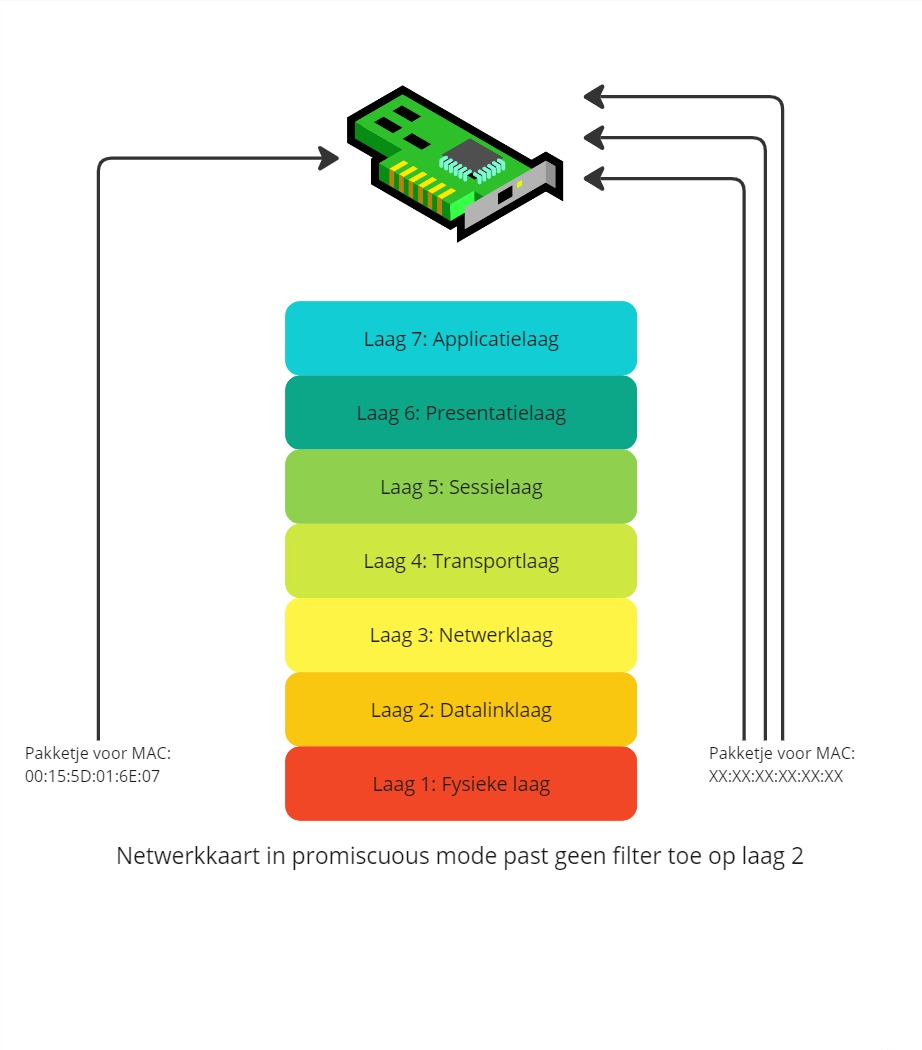

Niettemin is het mogelijk om de netwerkkaart in de promiscuous mode te zetten. Dit wordt bereikt met behulp van software zoals WinPcap, dat meegeleverd wordt met Wireshark. In de promiscuous mode worden alle netwerkpakketjes, ongeacht het bestemmings-MAC-adres, doorgestuurd naar de processor via alle OSI-lagen.

Hierdoor zijn we in staat om al het verkeer waar te nemen. Echter, het computersysteem reageert nog steeds alleen op pakketjes die bestemd zijn voor zijn eigen MAC-adres; alle overige pakketjes worden slechts gedetecteerd en opgeslagen.

Poorten monitoren

Een methode om bijvoorbeeld te controleren of er geen Trojaans paard stiekem een achterdeur openhoudt voor ongeautoriseerde bezoekers, is door te onderzoeken welke poorten er openstaan. Het bewaken van open poorten kan worden uitgevoerd met diverse softwarehulpmiddelen.

Netstat

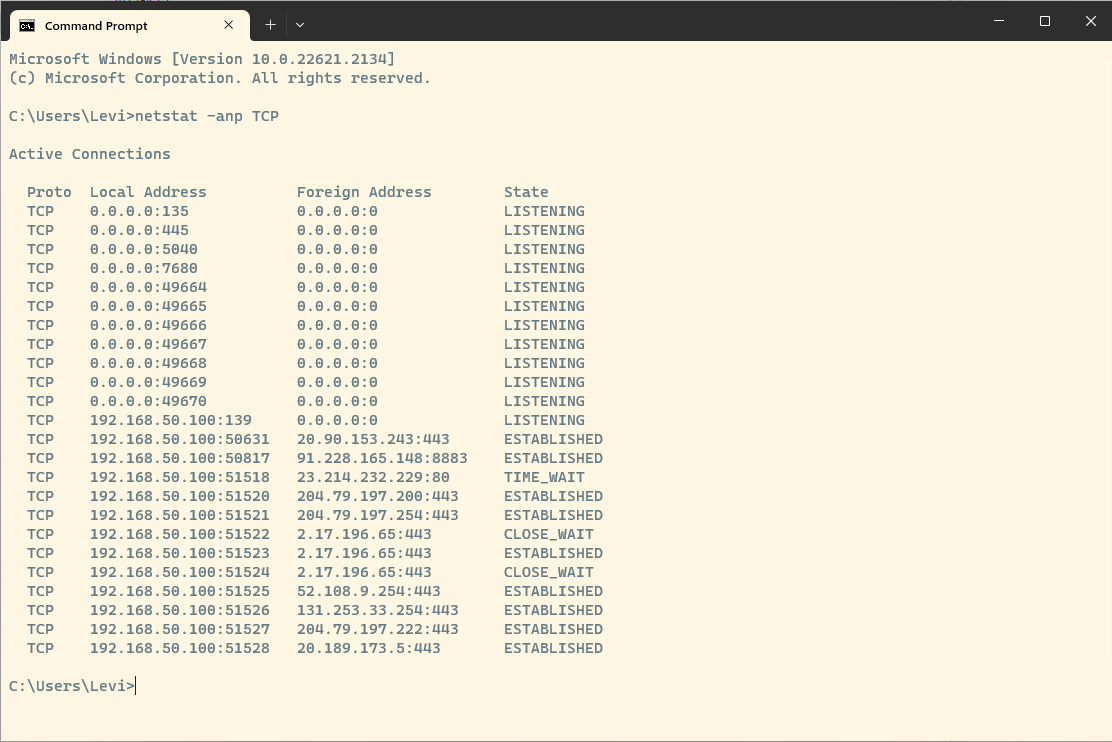

Een van de meest voor de hand liggende softwaretools hiervoor is Netstat, dat bruikbaar is op zowel Windows als Linux-besturingssystemen.

Op dit moment merken we op dat er verschillende poorten (het nummer na de dubbele punt) geopend zijn en de status “Listening” hebben. Hoewel we nu op de hoogte zijn van de actieve status van deze poorten, verschaft dit nog weinig inzicht in de specifieke activiteiten die op deze poorten plaatsvinden.