P&V: Quels sont les hacks les plus fréquents?

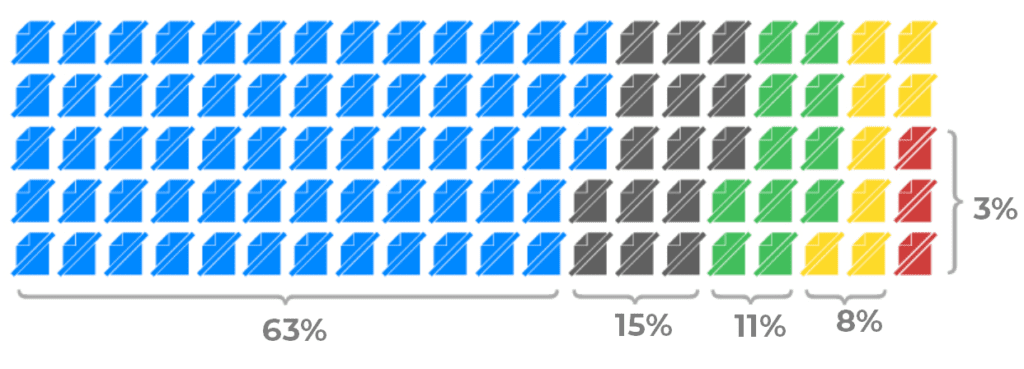

La recherche a révélé de nombreuses raisons pour la perte de données. Divisé en cinq catégories, cela donne le graphique suivant :

Erreur d’utilisateur: 63%![]()

Comptes piratés: 8%![]()

Erreurs d’applications externes: 3%![]()

Non résolu: 11%![]()

Inconnu: 15% ![]()

PHISHING

En phishing, un escroc tente d’obtenir des informations sensibles (nom d’utilisateur, mot de passe, numéro de carte de crédit, …) pour une utilisation abusive ultérieure, souvent en vous attirant vers un faux site Web.

La victime est amenée à permettre au fraudeur d’accéder à des informations confidentielles et privées et / ou de distribuer des fichiers infectés sur votre ordinateur. Pour le moment, le terme est presque synonyme d’hameçonnage par e-mail, mais là il s’agit malheureusement d’une conception limitée de la pratique.

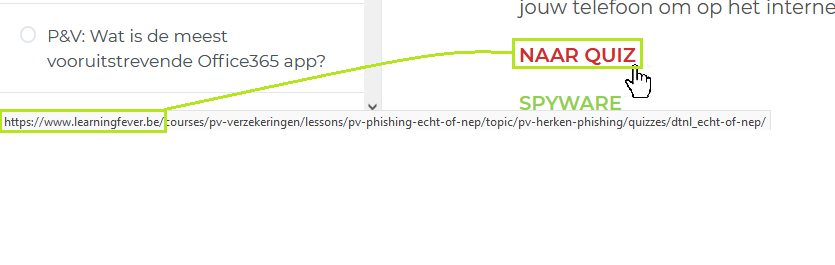

Un facteur important à cet égard est la reconnaissance du nom de domaine.

NOMS DE DOMAINE

Vous pouvez voir vers quel endroit pointe un lien en le survolant avec la souris (PC) ou en gardant votre doigt sur le lien (écran tactile).

Nous pouvons diviser les noms de domaine en morceaux en fonction des points (.) entre les deux.

- First Level Domain: www

- Second Level Domain: MonNomDeDomaine

- Top Level Domain (TLD): com / org / be / …

Le TLD est l’extension du nom de domaine.

- OK:

https://www.facebook.com

(facebook.com est le domaine principal) - Pas OK:

https://www.facebook.tech

(.tech n’est pas la bonne extension de domaine) - Pas OK:

https://facebook.inlog.net

(inlog.net est le domaine principal ici ) - Pas OK:

https://www.faceb00k.com

(il y a deux zéros au lieu de deux fois la lettre o)

ANNEXES

Soyez également prudent avec les fichiers en pièces jointes. Si vous ne faites pas confiance à un fichier, vous pouvez le télécharger sur votre ordinateur (ne l’ouvrez pas !), puis le télécharger sur VirusTotal. Ce site Web analysera le fichier et vous indiquera s’il contient un virus. Gardez à l’esprit que Google et VirusTotal auront accès au fichier après le téléchargement.

Ces virus peuvent être cachés dans des fichiers apparemment inoffensifs, tels que des documents Word, Excel, PDF, ZIP ou EXE.

Que signifie .exe ? Cliquer ici.

RÉSEAUX PUBLICS WIFI

Les réseaux Wi-Fi publics, tels que le Wi-Fi dans les aéroports ou les trains et les gares, ne sont pas sécurisés. Les pirates peuvent jeter un œil sur ce que vous faites en ligne pour voler vos informations de connexion.

Utilisez votre connexion 4G ou le point d’accès protégé par mot de passe de votre téléphone. Par exemple, vous pouvez utiliser la connexion mobile de votre téléphone avec votre ordinateur portable pour accéder à Internet.

SPYWARE

Les spyware collectent des informations secrètement.

Ainsi, les spyware “espionnent” un utilisateur d’ordinateur et enregistrent tout ce qu’ils font. En rassemblant des informations de cette manière, un profil utilisateur peut être compilé. Ces informations sont très précieuses pour les parties externes à monétiser.

RANSOMWARE

Le ransomware crypte vos fichiers et, généralement, le seul moyen de les déverrouiller est via une rançon.

SOCIAL ENGiNEERING

L’ingénierie sociale est une technique dans laquelle un hacker tente d’attaquer les systèmes informatiques en brisant le maillon le plus faible de la sécurité informatique, à savoir les humains. Les pirates informatiques utilisent des traits humains tels que la curiosité, la confiance, la cupidité, la peur et l’ignorance.

Social engineering est utilisé depuis très longtemps; dans le passé ils utilisaient de chaînes de lettres ou des jeux pyramidaux par exemple, mais aujourd’hui plus souvent e-mail ou Internet est utilisé, bien que l’ingénierie sociale se fasse encore toujours également par téléphone.

POINTS D’ACTION

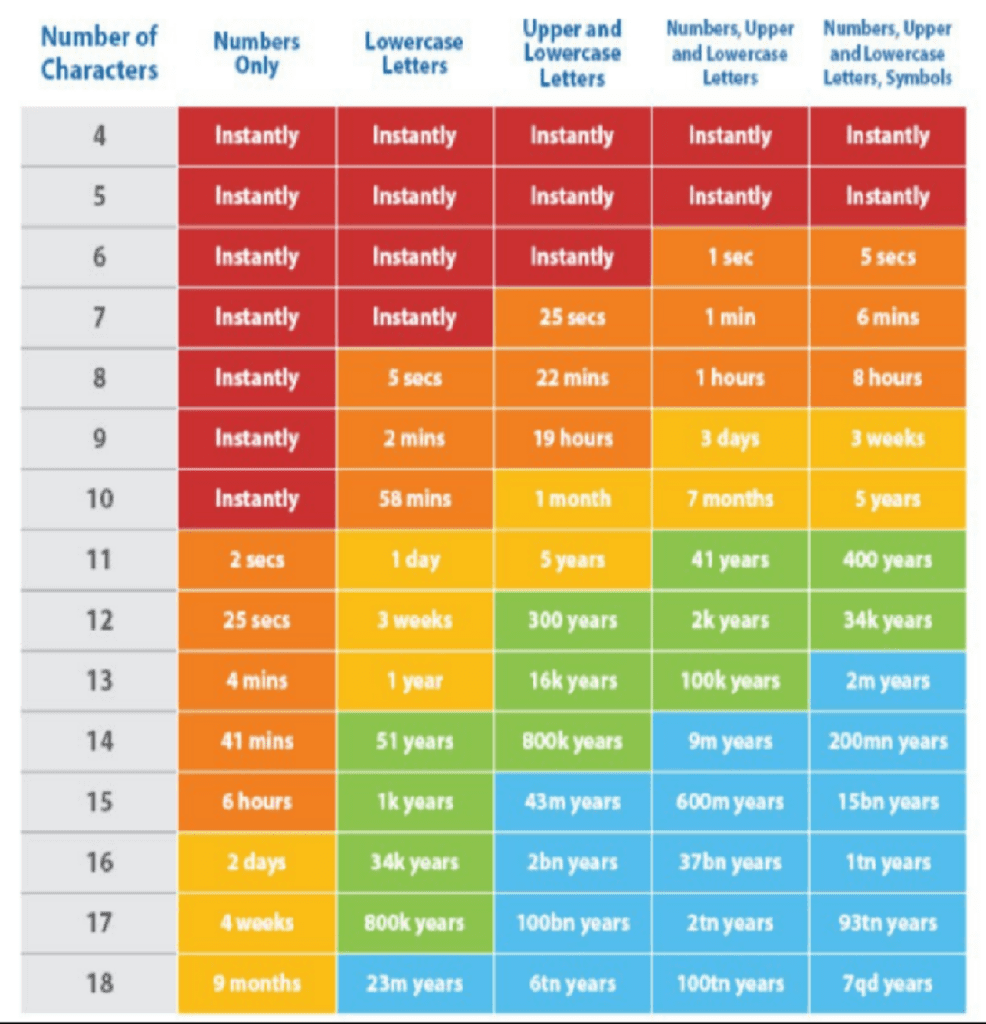

Mots de passe: les mots de passe faibles sont impliqués dans 80% des cyberattaques.

– Utilisez plusieurs mots de passe ou utilisez un gestionnaire de mots de passe.

– Utilisez 16 caractères au lieu de 8. La longueur de votre mot de passe est importante.

Malware: Logiciel qui enregistre vos coups de clavier, vos mots de passe et vos données.

– Faire tourner régulièrement un programme de détection de «logiciels malveillants» (Norton Toolbar par exemple)

– Maintenir votre logiciel à jour. Cliquez ICI pour savoir plus sur les risques de software obsolète.

Phishing emails: De faux e-mails qui ressemblent à des vrais pour obtenir votre mot de passe ou vous rediriger vers un site Web infecté.

– Réfléchissez avant de cliquer et ne cliquez que si le lien pointe vers un site Web de confiance.

– Gardez à-jour les logiciels, le système d’exploitation et le navigateur existants.

Ransomware: Conserver vos données jusqu’à ce qu’un paiement forfaitaire ait été effectué.

– Ne cliquez pas sur des liens suspects ou des sites Web inconnus.

– Utilisez des outils anti-ransomware tels qu’AVG ou Avast.

Social engineering: vol d’identité pour réinitialiser votre mot de passe.

– Ne partagez pas d’informations sensibles ou financières en ligne.

– Activez la vérification en deux étapes.

Un bon exemple d’ingénierie sociale peut être trouvé ICI.